Imagine receber um e-mail informando que o Google recebeu uma intimação para fornecer o conteúdo de sua conta. O e-mail tem a aparência exata à do Google, e o endereço do remetente também parece verdadeiro: não-reply@accounts.google.com. No mínimo, um pouco assustador (ou talvez apavorante?), certo?

E que sorte! O e-mail contém um link para uma página de suporte do Google que tem todas as informações sobre o que está acontecendo. O nome de domínio no link também parece verdadeiro e parece pertencer ao Google…

Os leitores regulares do nosso blog provavelmente já adivinharam que estamos falando de um novo esquema de phishing. E eles têm razão. Desta vez, os golpistas estão se aproveitando de vários serviços verdadeiros do Google para enganar suas vítimas e fazer com que os e-mails pareçam o mais convincentes possível. Veja como funciona…

Como o e-mail de phishing imita uma notificação oficial do Google

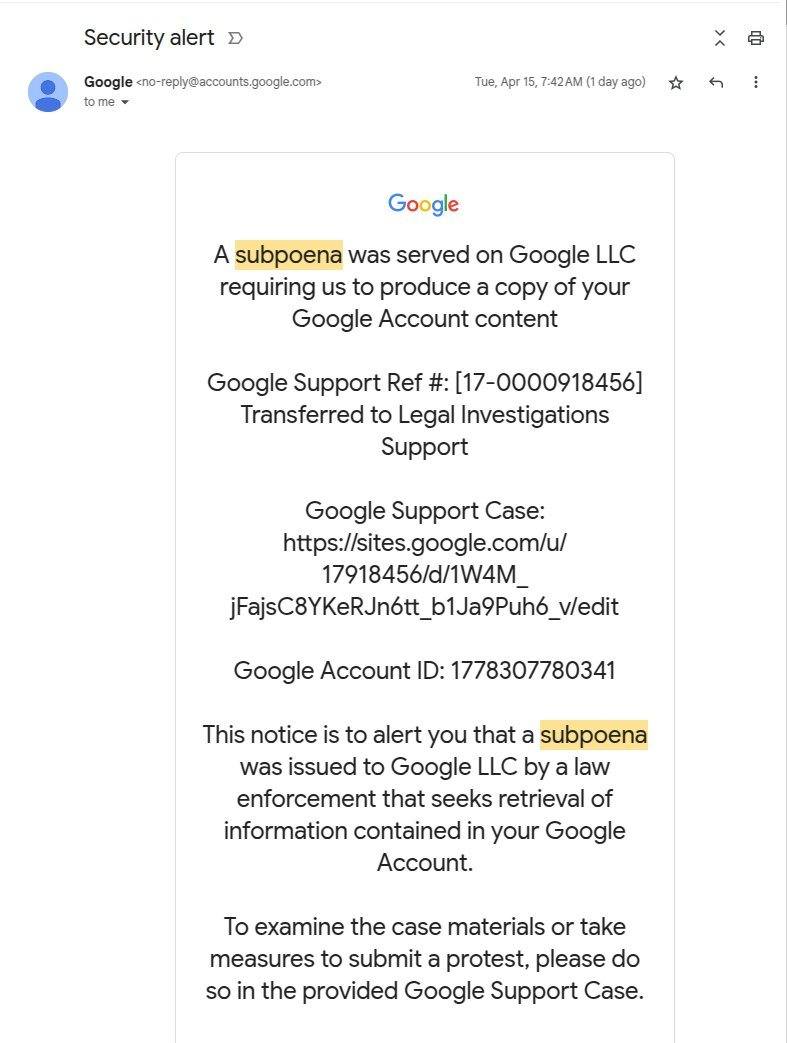

A captura de tela abaixo mostra o e-mail que inicia o ataque. E ele realmente consegue fingir ser um alerta do sistema de segurança do Google. A mensagem informa ao usuário que a empresa recebeu uma intimação solicitando acesso aos dados em sua conta do Google.

E-mail fraudulento de no-reply@accounts.google.com, disfarçado de intimação enviada à Google LLC pelas autoridades, exigindo que o Google produza uma cópia do conteúdo da conta do Google do usuário.Fonte

O campo “de” contém um endereço verdadeiro do Google: não-reply@accounts.google.com. Este é exatamente o mesmo endereço de onde vêm as notificações de segurança do Google. O e-mail também contém alguns detalhes que reforçam a ilusão de autenticidade: um ID da Conta do Google, um número de ticket de suporte e um link para o caso. E, mais importante, o e-mail informa ao destinatário que, se ele quiser saber mais sobre os materiais do caso ou contestar a intimação, poderá fazer isso clicando em um link.

O link em si também parece bastante plausível. O endereço inclui o domínio oficial do Google e o número do ticket de suporte mencionado acima. E é preciso ser um usuário experiente para identificar o problema: as páginas de suporte do Google estão localizadas em support.google.commas esse link leva a sites.google.com. Os golpistas estão, é claro, contando com usuários que não entendem esses detalhes técnicos ou não percebem a substituição da palavra.

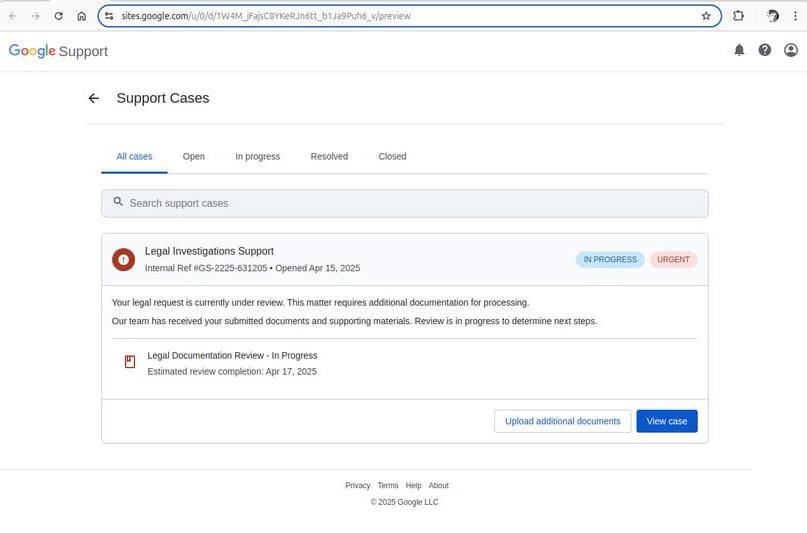

Se o usuário não estiver conectado, clicar no link o levará a uma página de login verdadeira da Conta do Google. Após a autorização, ele é direcionado para uma página em sites.google.comque imita de forma bastante convincente o site de suporte oficial do Google.

Esta é a aparência de uma página falsa de suporte do Google vinculada ao e-mail. Fonte

Agora, acontece que o domínio sites.google.com pertence ao serviço legítimo do Google Sites. Lançado em 2008, ele é um construtor de sites bastante simples. Nada fora do comum. O detalhe importante do Google Sites é que todos os sites criados na plataforma são automaticamente hospedados em um subdomínio google.com: sites.google.com.

Os invasores podem usar esse endereço para diminuir a desconfiança das vítimas e burlar vários sistemas de segurança, pois os usuários e as soluções de segurança tendem a confiar no domínio do Google. Não é de admirar que os golpistas usem cada vez mais o Google Sites para criar páginas de phishing.

Como detectar e-mails falsos: os detalhes fazem toda a diferença

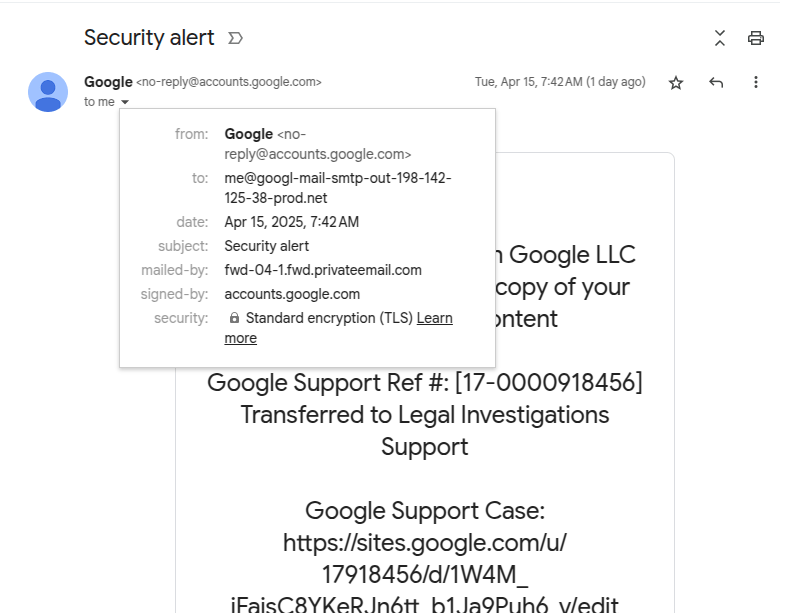

Já descrevemos o primeiro sinal de um e-mail suspeito: o endereço da página de suporte falsa localizada em sites.google.com. Consulte o cabeçalho do e-mail para ver mais sinais de alerta:

Identifique o e-mail falso: observe os campos “para” e “enviado por” no cabeçalho. Fonte

Os campos a serem observados são “de“,“para“E”Enviado por“. O“de” parece normal: o remetente é o e-mail oficial do Google, não-reply@accounts.google.com.

Surpreendentemente o campo “para”logo abaixo, revela o endereço real do destinatário, e este com certeza parece falso: EU (@) Googl-Mail-SMTP-Out-198-142-125-38-Prod (.) Net. O endereço está tentando imitar algum endereço técnico do Google, mas o erro de digitação no nome de domínio da empresa é um sinal de alerta escancarado. Além disso, ele nem tinha que estar lá. Esse campo deve conter o e-mail do destinatário.

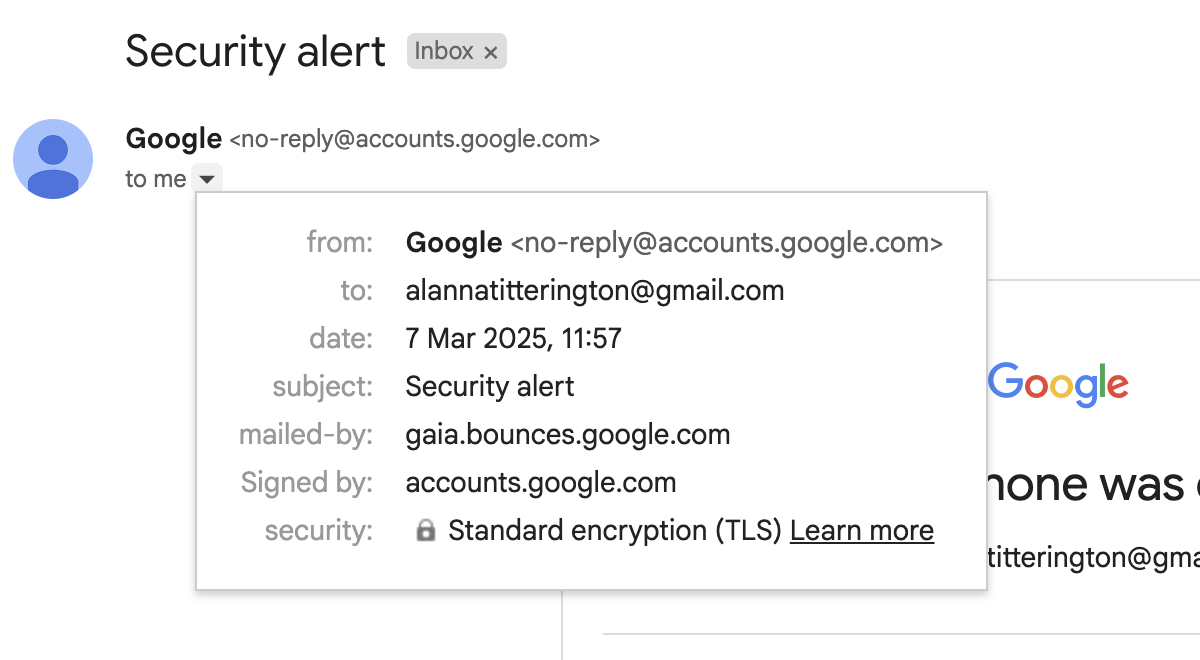

Conforme continuamos examinando o cabeçalho, outro endereço suspeito aparece no campo “Enviado por“. Agora, este claramente não tem absolutamente nada a ver com o Google: fwd-04-1.fwd.privateEmail (.) com. Mais uma vez, coisas sem sentido como esta não aparecem em e-mails verdadeiros. Para referência, veja como esses campos são em um alerta de segurança real do Google:

Os campos “para” e “enviado por” em um alerta de segurança verdadeiro do Google

Não é surpresa nenhuma que esses sinais sutis passassem despercebidos a um usuário comum, principalmente quando ele já fica assustado com o problema legal iminente. O que aumenta a confusão é o fato de que o e-mail falso é realmente assinado pelo Google: o campo “assinado por” exibe conta.google.com. Na próxima parte deste post, explicaremos como os criminosos conseguiram isso e, então, falaremos sobre como evitar se tornar uma vítima.

Passo a passo do ataque

Para descobrir exatamente como os golpistas conseguiram enviar esse e-mail e o que eles buscavam, os pesquisadores de segurança cibernética reencenaram o ataque. A investigação revelou que os invasores usaram o Namecheap para registrar o (agora revogado) domínio Googl-Mail-SMTP-Out-198-142-125-38-Prod (.) Net.

Em seguida, usaram o mesmo serviço novamente para configurar uma conta de e-mail gratuita neste domínio: EU (@) Googl-Mail-SMTP-Out-198-142-125-38-Prod (.) Net. Além disso, os criminosos registraram uma versão de avaliação gratuita do Google Workspace no mesmo domínio. Depois disso, eles registraram seu próprio aplicativo da web no sistema Google OAuth e concederam acesso à conta do Google Workspace.

O Google OAuth é uma tecnologia que permite aplicativos da web de terceiros usem os dados da conta do Google para autenticar usuários com a permissão deles. Você provavelmente já usou o Google OAuth como uma forma de autenticação para serviços de terceiros: é o sistema que você usa sempre que clica em um botão de “Fazer login com o Google”. Além disso, os aplicativos podem usar o Google OAuth para obter permissão para, por exemplo, salvar arquivos em seu Google Drive.

Mas voltemos aos nossos golpistas. Depois que um aplicativo Google OAuth é registrado, o serviço permite o envio de uma notificação para o endereço de e-mail associado ao domínio verificado. Curiosamente, o administrador do aplicativo da web pode inserir manualmente qualquer texto como o “Nome do aplicativo”, e parece que foi disso que os criminosos se aproveitaram.

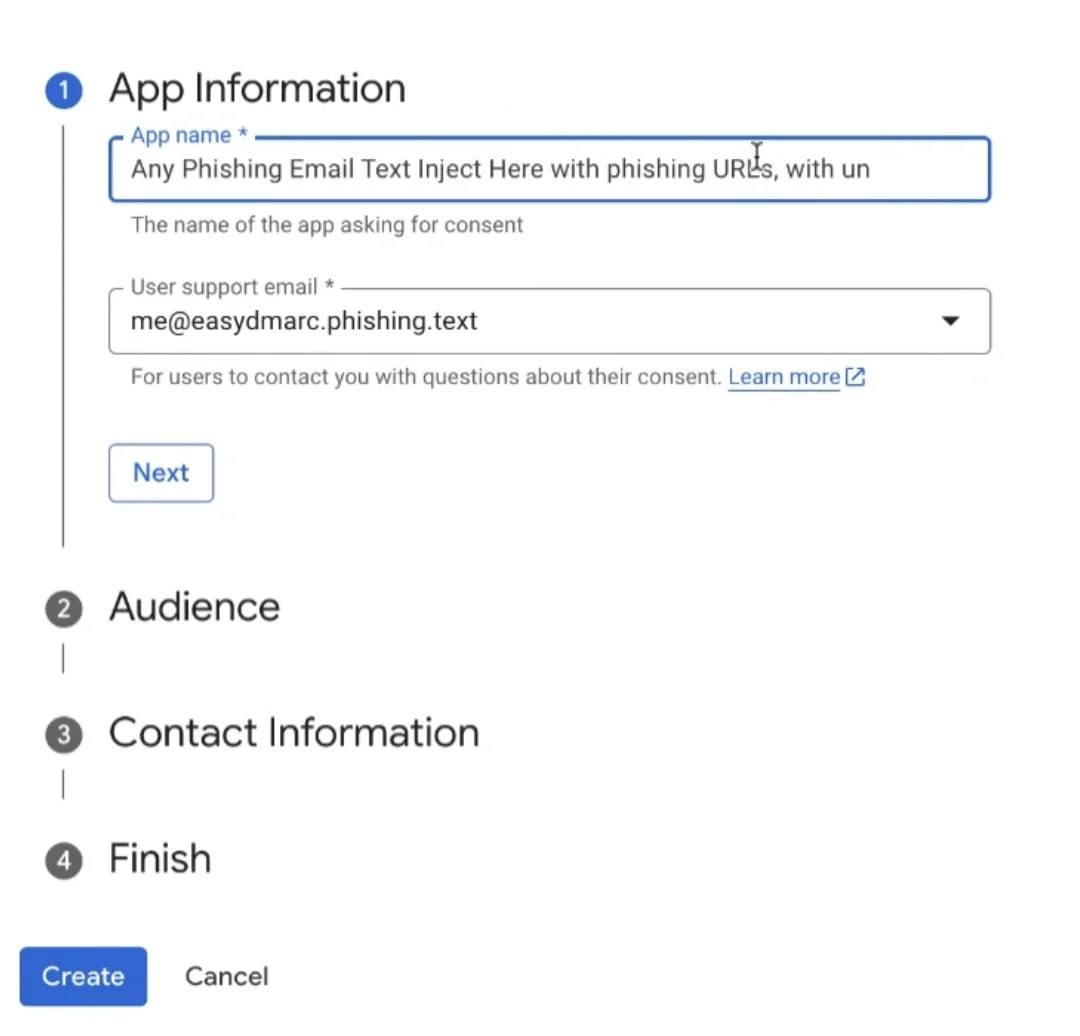

Na captura de tela abaixo, os pesquisadores demonstram isso registrando um aplicativo com o nome “Qualquer texto de e-mail de phishing Injetar aqui com URLs de phishing…”.

Registrar um aplicativo da web com um nome arbitrário no Google OAuth: o texto de um e-mail de fraude com um link de phishing pode ser inserido como um nome.Fonte

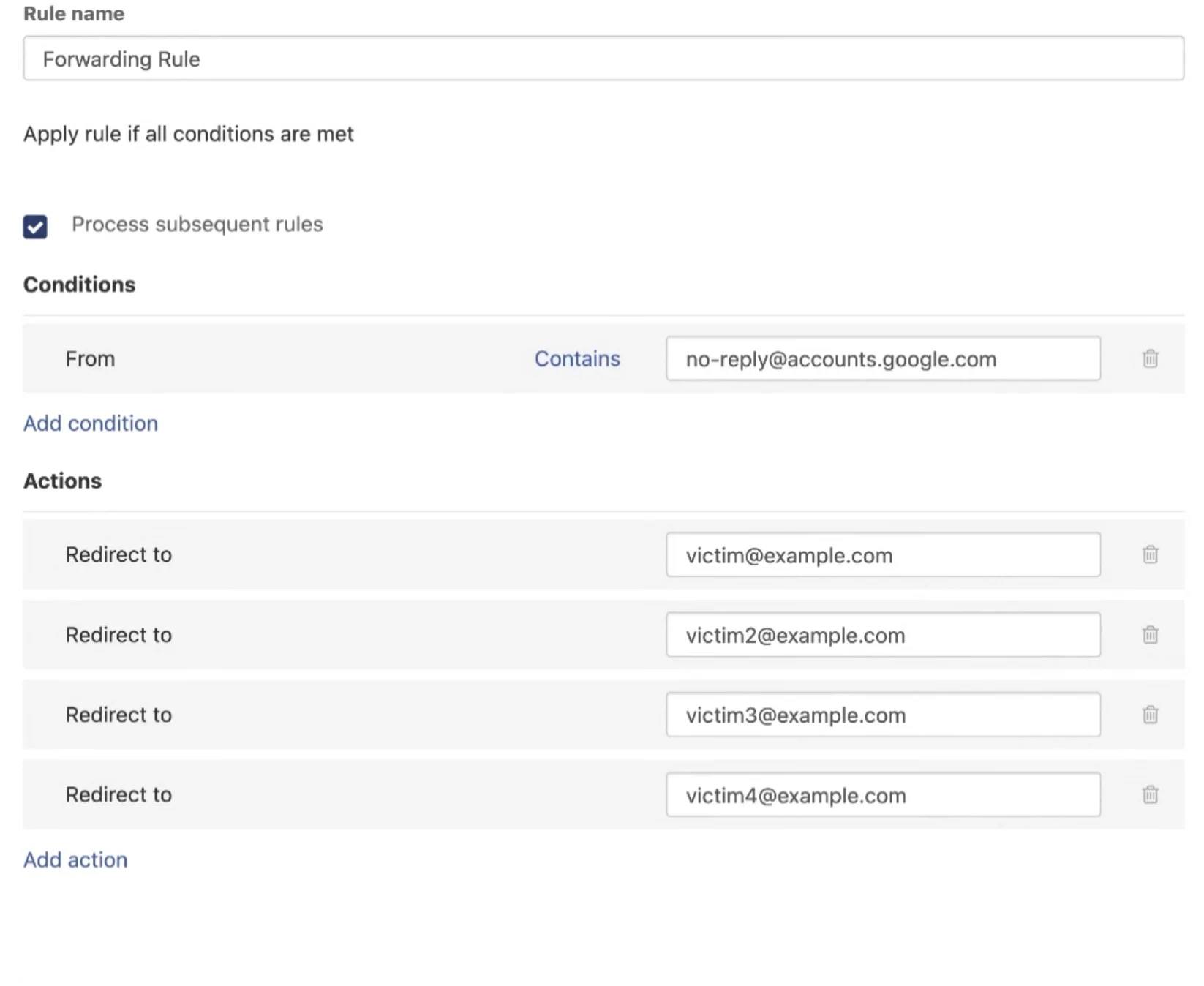

O Google então envia um alerta de segurança contendo esse texto de phishing de seu endereço oficial. Esse e-mail vai para o endereço de e-mail dos golpistas no domínio registrado através do Namecheap. Esse serviço permite encaminhar a notificação recebida do Google para qualquer endereço. Tudo o que eles precisam fazer é definir uma regra de encaminhamento específica e especificar os endereços de e-mail das possíveis vítimas.

Configurar uma regra de encaminhamento que permite enviar o e-mail falso para vários destinatários.Fonte

Como se proteger de ataques de phishing como esse

Ainda não está totalmente claro o que os invasores esperavam conseguir com essa campanha de phishing. Usar o Google OAuth para autenticar não significa que as credenciais da Conta do Google da vítima sejam compartilhadas com os golpistas. O processo gera um token que fornece acesso limitado aos dados da conta do usuário, dependendo das permissões que o usuário concedeu e das configurações definidas pelos golpistas.

A página falsa de Suporte do Google em que o usuário enganado chega sugeriu que o objetivo era convencê-lo a baixar alguns “documentos jurídicos” supostamente relacionados ao caso. A natureza desses documentos é desconhecida, mas é provável que eles contenham código malicioso.

Os pesquisadores denunciaram essa campanha de phishing ao Google. A empresa reconheceu isso como um risco potencial para os usuários e está trabalhando em uma correção para a vulnerabilidade do OAuth. No entanto, ainda não se sabe quanto tempo o problema levará para ser resolvido.

Enquanto isso, aqui estão alguns conselhos para ajudar você a evitar se tornar uma vítima desse e de outros esquemas de phishing complexos.

- Se receber um e-mail como esse, mantenha a calma. Comece examinando cuidadosamente todos os campos do cabeçalho do e-mail e comparando-os com e-mails verdadeiros do Google — você deve ter alguns em sua caixa de entrada. Se vir alguma discrepância, não hesite em clicar em “Excluir”.

- Tenha cuidado com sites no domínio google.com criados com o Google Sites. Ultimamente, os golpistas se aproveitam cada vez mais dele para uma ampla gama de esquemas de phishing.

- Como regra geral, evite clicar em links em e-mails.

- Use uma solução de segurança robusta que fornecerá avisos rápidos sobre o perigo e bloqueará links de phishing.

Estamos no Instagram como @gestaoinvestidora

Veja mais postagens como essa emEntertreinimento