Para que um ataque por e-mail tenha sucesso, a primeira coisa que os criminosos cibernéticos precisam fazer é garantir que suas mensagens cheguem às vítimas potenciais. Em uma publicação recente, abordamos como os golpistas se aproveitam das notificações do GetShared, um serviço totalmente legítimo de compartilhamento de arquivos pesados. Hoje, examinaremos outro método de entrega de e-mails maliciosos. Os agentes por trás desse golpe aprenderam a inserir texto personalizado em mensagens legítimas de agradecimento enviadas pelo Microsoft 365 para seus novos assinantes empresariais.

Um e-mail legítimo da Microsoft com uma surpresa desagradável

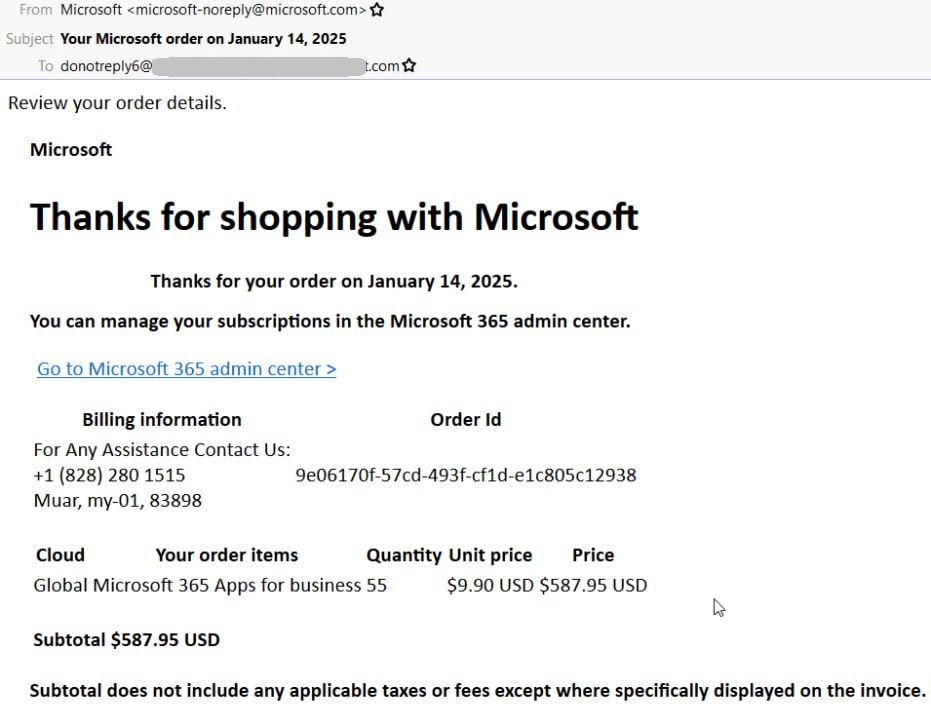

O ataque começa com um e-mail legítimo da Microsoft agradecendo ao destinatário pela compra de uma assinatura de Aplicativos do Microsoft 365 para Empresas. O e-mail realmente é enviado pelo endereço legítimo da gigante de tecnologia de Redmond: microsoft-noreply@microsoft.com. Seria difícil imaginar um endereço de e-mail com melhor reputação que esse. Assim, a mensagem passa com bastante facilidade por qualquer filtro do servidor de e-mail.

E para não deixarmos nenhuma dúvida, mais uma vez dizemos: é um e-mail legítimo da Microsoft. O conteúdo corresponde a uma confirmação de compra normal. Na captura de tela abaixo, a empresa agradece ao destinatário pela compra de 55 assinaturas de Aplicativos do Microsoft 365 para Empresas no valor total de 587,95 USD.

Exemplo de uma notificação comercial da Microsoft em que os invasores inseriram os dados deles na seção Informações de cobrança

A essência do golpe está no texto inserido pelos invasores nas seção de informações de cobrança. E, em geral, é uma seção que contém o nome e o endereço de cobrança da empresa da assinatura. No entanto, os golpistas adulteram essas informações, inserindo seu próprio número de telefone, além de uma mensagem incentivando o destinatário a ligar para a “Microsoft” se precisar de ajuda. Os tipos de assinaturas “adquiridas” indicam que os golpistas miram em funcionários de empresas.

Eles se aproveitam de um medo comum dos funcionários: realizar compras caras e desnecessárias que podem causar problemas no trabalho. E como não há a opção de resolver o problema por e-mail (a mensagem vem de um endereço que não recebe respostas), a vítima só pode ligar para o número de telefone fornecido.

Quem atende as chamadas e o que acontece depois?

Se a vítima morder a isca e decidir ligar para questionar sobre as supostas assinaturas adquiridas, os golpistas se utilizam de truques de engenharia social.

Um usuário do Reddit que recebeu um e-mail desses e ligou para o número, compartilhou sua experiência. Segundo ele, quem o atendeu insistiu para que ele instalasse um software de suporte e enviou um arquivo EXE. A conversa subsequente indica que o arquivo possuía algum tipo de RAT.

A vítima não suspeitou de nada até que o golpista prometeu realizar o reembolso do valor em sua conta bancária. E esse foi o alerta vermelho, pois não deveriam ter acesso às informações bancárias da vítima. O golpista pediu que a vítima fizesse login em seu banco virtual para verificar se a transação havia sido concluída.

A vítima acredita que o software instalado em seu computador era um malware que teria permitido aos invasores interceptar suas credenciais de login. Felizmente, a vítima percebeu o perigo a tempo e desligou. Ainda no mesmo tópico, outros usuários do Reddit relataram e-mails similares contendo várias informações de contato.

Como os golpistas enviam e-mails de phishing de um endereço legítimo da Microsoft

Os detalhes de como os invasores conseguem enviar notificações da Microsoft para suas vítimas ainda é um mistério. Outro usuário do Reddit forneceu a explicação mais plausível, sugerindo que os golpistas usaram credenciais roubadas ou versões de avaliação para acessar o Microsoft 365. Ao usar BCC (cópia oculta) ou inserir o endereço de e-mail da vítima ao adquirir uma assinatura, os golpistas podem enviar mensagens como as da captura de tela acima.

Outra teoria sugere que os golpistas obtêm acesso a uma conta com uma assinatura ativa do Microsoft 365, em seguida, usam o recurso de reenvio de informações de cobrança, indicando o usuário alvo como o destinatário.

Independente da verdade, o objetivo dos golpistas é substituir as informações de cobrança (a única parte da notificação da Microsoft que podem alterar), pelo seu próprio número de telefone.

Como se proteger desses ataques

Agentes maliciosos continuam encontrando brechas diferentes em serviços famosos e totalmente legítimos para usar em campanhas de phishing e golpes. Por isso que, para manter uma empresa segura, as proteções técnicas não são suficientes, os controles administrativos também são necessários. Recomendamos algumas soluções:

Estamos no Instagram como @gestaoinvestidora

Veja mais postagens como essa emEntertreinimento